Todo sobre Grim Spider y Ryuk.

Ya estamos a mediados de diciembre, y eso significa que ya va tocando el actor del mes. El anterior era Lazarus Group, y este mes vamos a ver Grim Spider.

Desde Derecho de la Red, sabemos que no pasan desapercibidos los últimos ataques por ransomware, Ryuk. Por ello vamos a ver un poco más en profundidad a este actor, al cual se relaciona directamente con este malware.

Antes de comenzar a verlo, os recordamos que disponemos de un nuevo canal de CTI. Para los que estén interesados os dejamos más información aquí: https://t.me/cti_espana.

Sin más, vamos a comenzar!!

Grim Spider

Grim Spider es un grupo «eCrime«, es decir, es un grupo cibercriminal. Se dice que este grupo es de origen Ruso y que lleva operando con el ransomware Ryuk desde agosto del 2018. Sus objetivos son grandes organizaciones, multinacionales… y su modus operandi consiste en la infección de las mismas para obtener a cambio un beneficio económico. Por ello atacan a grandes entidades, «cuanto más grande, más pasta» ¿no?

Este malware aprovecha el acceso a la red para difundir otro tipo de programas maliciosos (Emotet y TrickBot) y así robar credenciales de inicio de sesión. Por ello es por lo que se asocia a Grim Spider con Wizard Spider.

Wizard Spider es el grupo que se encuentra tras Trickbot. Es ruso también y es asociado a Grim Spider y Lunar Spider. Lo único que podemos saber es que hay pruebas que los relacionan, por sus formas de actuación y colaboración, pero todo son suposiciones basadas en los indicios obtenidos tras los análisis de los ataques.

Os dejamos con un enlace que habla sobre esta relación: https://www.crowdstrike.com/blog/wizard-spider-lunar-spider-shared-proxy-module/.

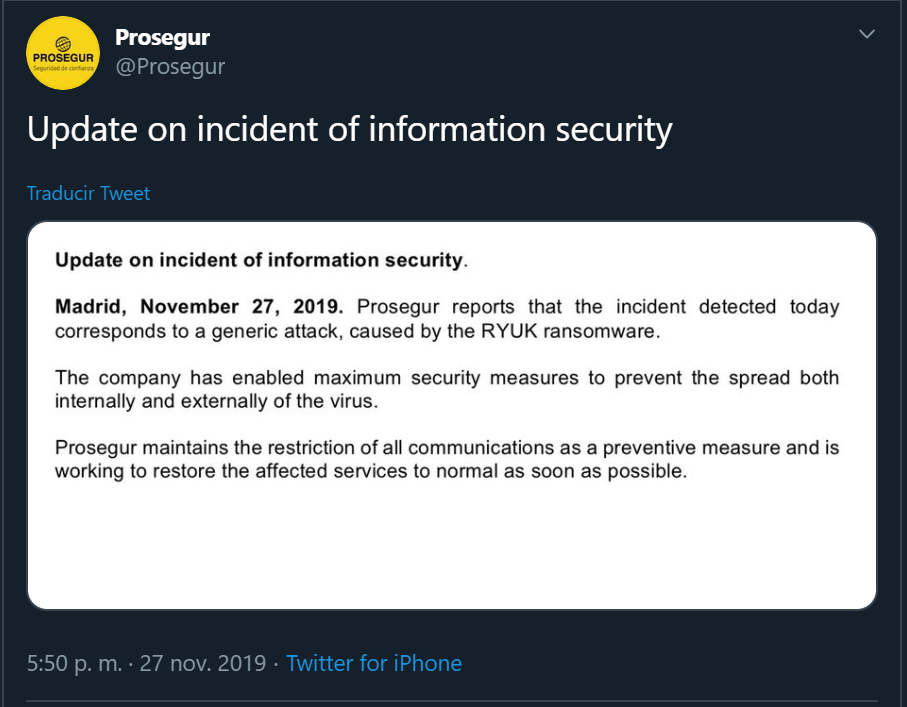

Uno de sus últimos ataques con éxito conocidos hasta la fecha ha sido el de Prosegur:

Desde Derecho de la Red queremos decir:

Este tipo de ataques a grandes empresas está siendo la orden del día. Empresas como Everis, Prosegur y Vodafone (sin confirmar a fecha de publicación la causa) han sufrido grandes incidentes de seguridad. Nos descartamos que puedan darse más ataques de este tipo. Puede pasarle a cualquiera.

Operaciones

Operation Pick-Six:

- https://www.mcafee.com/enterprise/en-us/threat-center/threat-landscape-dashboard/campaigns-details.operation-pick-six.html

- https://www.fireeye.com/blog/threat-research/2019/04/pick-six-intercepting-a-fin6-intrusion.html

Malware Asociado

Como ya es costumbre, vamos a hablar sobre los malwares asociados. Ya os adelantamos que son especialistas en ransomware…

- Ryuk Ransom

- LockerGoga Ransom

- Spider Ransom

- Hermes Ransom

- TrickBot

Os dejamos una comparativa entre Ryuk y Hermes realizada por Check Point: https://research.checkpoint.com/2018/ryuk-ransomware-targeted-campaign-break/

Virus Total

Vamos a dejaros algunas referencias que hemos encontrado de este grupo en los últimos 30 días en VT relacionadas con este actor:

- https://www.virustotal.com/gui/file/3b37696309e8ff7dd21717ff9edfcfab3840e62236b49a1cf6f470ee9074faf8/detection

- https://www.virustotal.com/gui/file/d27d318e35c5a625f2f29128dea3982dede23c96292056c6c2d18a73b82f946b/detection

- https://www.virustotal.com/gui/file/d8ae763ad133268fd0ff364879789da77ce86df814138f2de14c9e4a28f83eed/detection

- https://www.virustotal.com/gui/file/60662418c48f9f1af895ae947e97b0a362ade157ff0241fe1384fe7414ff329e/detection

- https://www.virustotal.com/gui/file/2398629b4f48e0397178c6f05864e02fc668fad660cac2ca771ee9e8a63f3577/detection

- https://www.virustotal.com/gui/file/f30d6979658c78d379d8a1b6dc0d91a8202fa6c32d4c1d9f61fec4317614f389/detection

- https://www.virustotal.com/gui/file/46ebde10ec3b6dd30a7ea16182a11be7f89c6615983dd90633222bd2cb71c96c/detection

Como podríamos seguir añadiendo una lista enorme, es por ello por lo que hemos puesto solo los más recientes que hemos encontrado.

IOCs

Vamos a ver algunos indicadores de compromiso.

031dd207c8276bcc5b41825f0a3e31b0

0f9931210bde86753d0f4a9abc5611fd

12597de0e709e44442418e89721b9140

32ea267296c8694c0b5f5baeacf34b0e

395d52f738eb75852fe501df13231c8d

39b7c130f1a02665fd72d65f4f9cb634

3c5575ce80e0847360cd2306c64b51a0

46d781620afc536afa25381504059612

4ec86a35f6982e6545b771376a6f65bb

73e7ddd6b49cdaa982ea8cb578f3af15

8452d52034d3b2cb612dbc59ed609163

8c099a15a19b6e5b29a3794abf8a5878

9d3fdb1e370c0ee6315b4625ecf2ac55

d2f9335a305440d91702c803b6d046b6

34187a34d0a3c5d63016c26346371b54

5ac0f050f93f86e69026faea1fbb4450

c0202cf6aeab8437c638533d14563d35

d348f536e214a47655af387408b4fca5

958c594909933d4c82e93c22850194aa

86c314bc2dc37ba84f7364acd5108c2b

29340643ca2e6677c19e1d3bf351d654

cb0c1248d3899358a375888bb4e8f3fe

1354ac0d5be0c8d03f4e3aba78d2223e

5ac0f050f93f86e69026faea1fbb4450

74654957ba3c9f1ce8bb513954b9deea68a5a82217806977a1247fb342db109f 7dc3fc208c41c946ac8238405fce25e04f0c2a7a9e1d2701986217bd2445487a

Recursos extras

Información relativa a este actor, informes, análisis de malware relativo a este actor…

- https://www.ccn-cert.cni.es/informes/informes-ccn-cert-publicos/4183-ccn-cert-id-23-19-emotet/file.html

- https://www.ccn-cert.cni.es/informes/informes-ccn-cert-publicos/4189-ccn-cert-id-24-19-trickbot/file.html

- https://www.mcafee.com/blogs/other-blogs/mcafee-labs/ryuk-ransomware-attack-rush-to-attribution-misses-the-point/

- https://www.mcafee.com/blogs/other-blogs/mcafee-labs/ryuk-exploring-the-human-connection/

- https://github.com/advanced-threat-research/Yara-Rules/

- https://www.cert.ssi.gouv.fr/uploads/CERTFR-2019-ACT-005.pdf

- https://www.crowdstrike.com/blog/wizard-spider-adds-new-feature-to-ryuk-ransomware/

Nos vemos el mes que viene con un nuevo actor, hasta la próxima!!