En su anuncio del viernes, Google confirmó que «en respuesta a las conversaciones realizadas con los reguladores» la compañia comenzará a excluir los resultados de todos sus sitios si detecta que la búsqueda proviene de la Unión Europea

Actualmente, encontramos numerosas aplicaciones de mensajería para móviles y escritorios que se definen a si mismas como «las más seguras» pero suelen presentar lagunas cuando de anonimizar la verdadera identidad de sus usuarios se trata.

De hecho, hay muy pocas aplicaciones de mensajería que pongan fin al problema de los metadatos. Hoy os traemos una de ellas.

¿Existe un derecho de navegar por Internet de forma anónima? El máximo tribunal de Europa es el que debe pronunciarse sobre si los operadores de sitios web como Google o Facebook pueden registrar de los usuarios la información que leen, publican o buscan en la web, o si los ciudadanos tienen derecho a utilizar Internet de forma anónima.

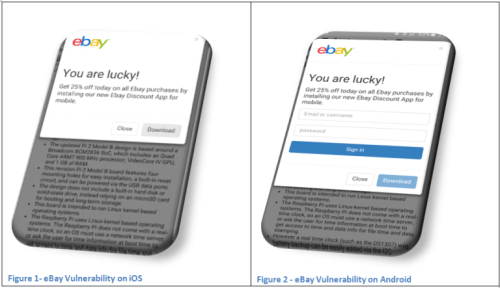

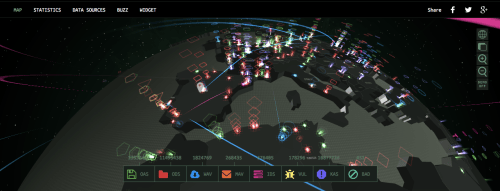

Cuando hablamos de Malware, hacemos referencia a la abreviatura de “Malicious software” un término que engloba a todo tipo de programa o código informático malicioso cuya función es dañar un sistema o causar un mal funcionamiento. Dentro de este grupo podemos encontrar términos muy variados como: Virus, Troyanos, Gusanos, keyloggers, Botnets, Ransomwares, Spyware, Adware, Hijackers, Keyloggers, FakeAVs, Rootkits, Bootkits…

Los virus, malware y sitios maliciosos en la internet son parte del día a día de cualquier usuario de la red de redes, ya sea para actividades de ocio y entretenimiento como ver un vídeo o acceder a sus redes sociales, o para un uso más profesional como servidores y bases de datos de compañías en todo el mundo.

No hay ninguna fórmula mágica que impida que seamos víctimas de un ataque de este estilo, pero si tomamos las medidas adecuadas tendremos menos posibilidades de convertirnos en víctima.